1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

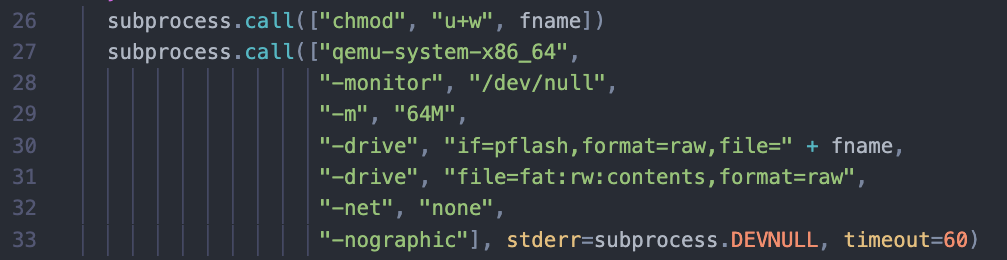

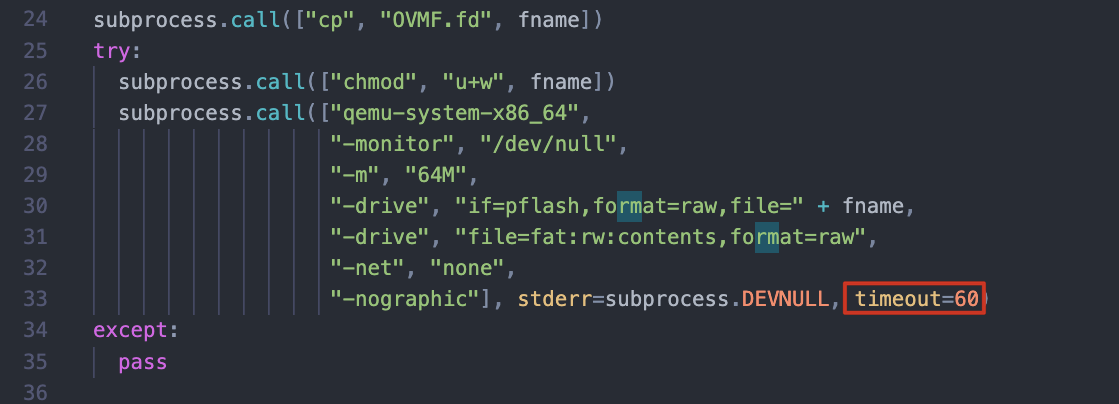

| #!/usr/bin/python3 -u

import random

import string

import subprocess

import tempfile

def random_string(n):

return ''.join(random.choice(string.ascii_lowercase) for _ in range(n))

def check_pow(bits):

r = random_string(10)

print(f"hashcash -mb{bits} {r}")

solution = input("Solution: \n").strip()

if subprocess.call(["hashcash", f"-cdb{bits}", "-r", r, solution],

cwd="/tmp",

stdout=subprocess.DEVNULL,

stderr=subprocess.DEVNULL) != 0:

raise Exception("Invalid PoW")

#check_pow(25)

fname = tempfile.NamedTemporaryFile().name

subprocess.call(["cp", "OVMF.fd", fname])

try:

subprocess.call(["chmod", "u+w", fname])

subprocess.call(["qemu-system-x86_64",

"-monitor", "/dev/null",

"-m", "64M",

"-drive", "if=pflash,format=raw,file=" + fname,

"-drive", "file=fat:rw:contents,format=raw",

"-net", "none",

"-nographic"], stderr=subprocess.DEVNULL, timeout=60)

except:

pass

subprocess.call(["rm", "-rf", fname])

print("Bye!")

|